| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

21/08/2011 17:27:33 (+0700) | #541 | 245488 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/2fd754b6eb5412c41571db2978ef1286.png)

|

sonngh

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 04/11/2010 01:10:40

Messages: 37

Location: Thiên đường

Offline

|

|

vndncn wrote:

Lam sao submit cac mau virus cua anh TQN len cac trang antivirus vay ban, chi dum minh cach up voi? Cam on.

vào các link bên dưới nhiều người gởi mẫu độ tin cậy càng cao .

Avira :

http://analysis.avira.com/samples/index.php

KIS :

http://support.kaspersky.com/virlab/helpdesk.html

Microsoft Security Essentials :

https://www.microsoft.com/security/portal/Submission/Submit.aspx |

|

| Ordeal but No Failure ! |

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

21/08/2011 18:41:02 (+0700) | #542 | 245494 |

TQN

Elite Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 29/06/2006 22:28:01

Messages: 888

Location: Biết làm chi ?

Offline

|

|

Vài lời gởi mấy anh stl:

GET / HTTP/1.1\r\nHost: danlambaovn.blogspot.com\r\nUser-Agent: \r\nAccept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8\r\nAccept-Language: en-gb,en;q=0.5\r\nAccept-Encoding: gzip, deflate\r\nAccept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7\r\nConnection: keep-alive\r\nIf-Modified-Since: Fri, 12 Aug 2011 01:02:42 GMT\r\nIf-None-Match: "8452d86a-81ad-0731-a96e-83ce185a840d"\r\nReferer: http://danlambaovn.blogspot.com/2011/08/mong-anh-ung-la-tay-sai-cua-duch-thu.html

http://danlambaovn.blogspot.com

Đây là 1 dòng config trong file http://net.iadze.com/showthread.php để DDOS, dùng con bot nằm vùng SbieMgm.dll. File showthread.php mới được mấy anh up lên webserver ngày 19-08-2011, 6:43PM.

Sau khi ông nội ThangCuAnh tung cái tool để decode file backgrounds.jpg: DecodeJPG.exe lên mediafire, mấy anh nghĩ: đx, tiêu rồi, mình muốn đốt thằng nào, nó biết hết. Thôi, hy sinh thằng backgrounds.jpg đi, cứ để nó nằm đó trên net.iadze.com, nghi binh mà. Mình đặt thêm cái showthread.php mới để chứa mệnh lệnh DDOS. Lần này tao dùng mã hoá xxx gì đó của thư viện CryptoPP luôn, coi ThangCuAnh giãi mã ra không ? Hi hi, chết mày nhé ThangCuAnh, cho mày khóc tiếng Mán luôn.

File ra lệnh đốt (hay "chích" ) là file text, mấy anh làm như sau: a.txt -> a.gz -> mã hoá = crypto gì đó (em không quan tâm) -> thành showthread.php, up lên: http://net.iadze.com/showthread.php. ) là file text, mấy anh làm như sau: a.txt -> a.gz -> mã hoá = crypto gì đó (em không quan tâm) -> thành showthread.php, up lên: http://net.iadze.com/showthread.php.

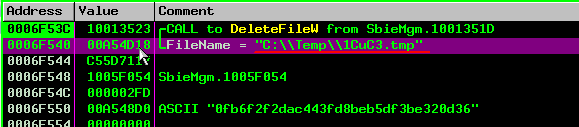

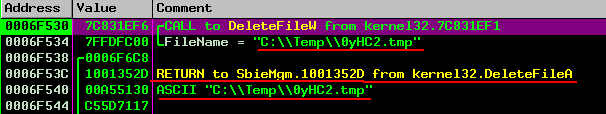

Khi SbieMgm.dll run, nó download showthread.php về, giãi mã trên memory -> thành a.gz -> lưu xuống %Temp% -> gzunzip nó ra thành a.txt -> đọc lại a.txt -> delete a.txt và a.gz.

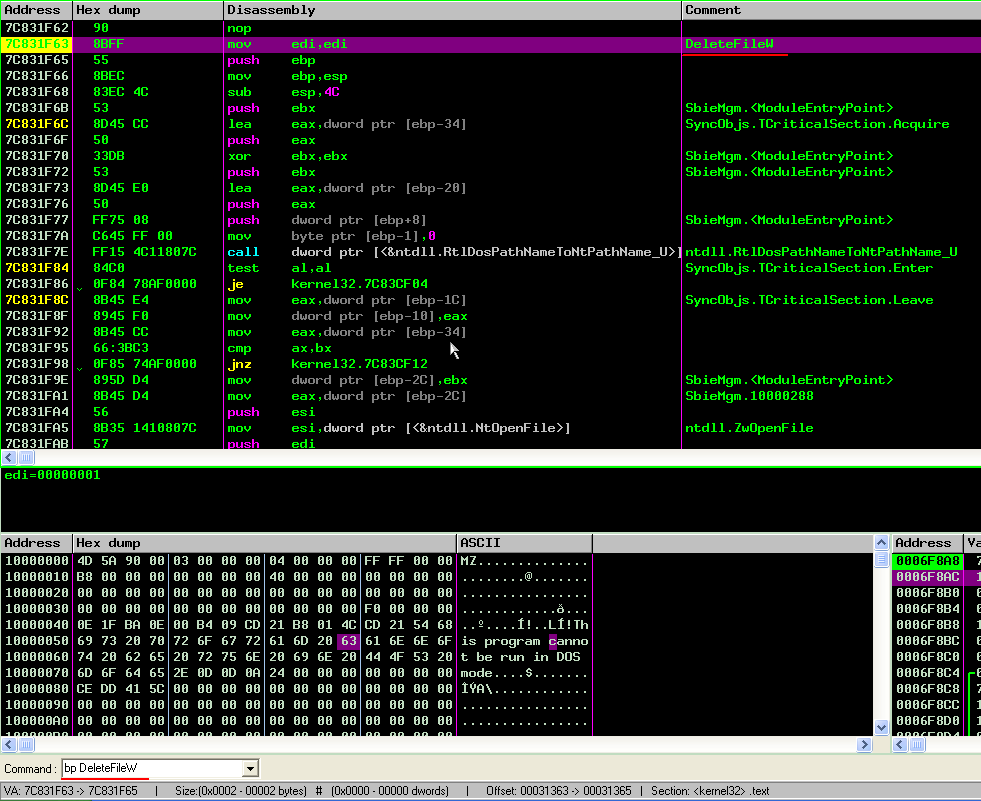

Hì hì, giờ mấy anh thấy chổ "bị lũng" của mấy anh chưa ? Ông nội ThangCuAnh đặt breakpoint hay hàm API DeleteFileW, run luôn để SbieMgm.dll của mấy anh muốn múa gì thì múa  . Khi breakpoint read, ThangCuAnh nhảy qua thư mục %Temp%, move hai cái file a.gz và a.txt đó qua chỗ khác (thực ra là xxx.tmp files), xong terminate debug process. Vậy là xong, mệnh lệnh "đốt" của mấy anh sờ sờ ra đó, chỉ cần notepad là đủ xem rồi. . Khi breakpoint read, ThangCuAnh nhảy qua thư mục %Temp%, move hai cái file a.gz và a.txt đó qua chỗ khác (thực ra là xxx.tmp files), xong terminate debug process. Vậy là xong, mệnh lệnh "đốt" của mấy anh sờ sờ ra đó, chỉ cần notepad là đủ xem rồi.

Em đã nói và góp ý mấy anh stl coder bao nhiêu lần, unzip mà cứ ghi xuống %temp% để unzip là tiêu rồi. Học lại các hàm của zlib đi, nói hoài

Hôm nay, cái link "đốt" danlambaovn.blogspot.com trên đã phần nào nói lên mấy anh là ai rồi. Link đầy đủ đây: http://danlambaovn.blogspot.com/2011/08/mong-anh-ung-la-tay-sai-cua-duch-thu.html

Thay vì static analysic để viết tool decode, giờ ThangCuAnh nói với em, nó lười, chán RCE code mấy anh rồi, chơi dynamic analysic luôn cho nhanh. |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

21/08/2011 20:00:00 (+0700) | #543 | 245502 |

sgdo

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 21/08/2011 05:57:22

Messages: 2

Offline

|

|

Gửi bạn TQN file GoogleCrashHandler.exe

http://www.mediafire.com/?mqqyhp6ubfp3em6

|

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

21/08/2011 20:13:51 (+0700) | #544 | 245506 |

TQN

Elite Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 29/06/2006 22:28:01

Messages: 888

Location: Biết làm chi ?

Offline

|

|

Cảm ơn bạn sgdo (tên bạn giống bia Sài gòn đỏ vậy). File bạn đã gởi là file sạch. Bạn xem lại post của tôi ở trang 18 để kiểm tra nhé.

Hướng dẫn debug và lấy nội dung file showthread.php của stl bằng OllyDbg

Mở file SbieMgm.dll mà tôi đã up lên mediafire, trong file FakeSandboxie_17_08_2011.zip: http://www.mediafire.com/?5w2rrwd08b8bg8r bằng OllyDbg, ver nào cũng được.

Đặt breakpoint tại DeleteFileW (không cần đặt breakpoint cho DeleteFileA vì DeleteFileA cũng phải call DeleteFileW). Cho an toàn, đặt thêm breakpoint cho CreateProcessW. Sau đó, các bạn run (F9 hay g).

Khi OllyDbg break tại DeleteFileW, nhìn vào cửa sổ stack, các bạn sẽ thấy file xxx.tmp. Trên máy tôi, %Temp% là C:\Temp. Khoan F9, các bạn nhảy qua Explorer, chép cái file xxx.tmp đó qua chỗ khác. Xong chưa, rồi thì F9.

OllyDbg sẽ break lần 2, và trong cửa sổ stack, các bạn sẽ thấy 1 file xxx.tmp nữa. Tương tự, chép nó qua chổ khác, terminate OllyDbg, không cần debug nữa.

Trong hai file .tmp đó, có 1 file nhỏ và 1 file lớn, 1k và 4k. Dùng notepad mở file 4k lên, sẽ thấy nội dung "đốt chích" của mấy anh stl.

Mở file xxx.tmp nhỏ 1k với WinRAR, 7Zip hay WinZip cũng sẽ thấy nội dung như file vừa mở = Notepad.

Vậy là xong, coder stl code cho cố, vẽ rồng vẽ phượng cho phức tạp, thì chúng ta chỉ cần break vài phát là lòi ra hết. Chia buồn mấy anh stl nhé

Rút kinh nghiệm, đừng đặt mình ở vị trí coder, hãy đặt mình vào vị trí cờ rắc cơ như ThangCuAnh

|

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

21/08/2011 21:09:33 (+0700) | #545 | 245508 |

template

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 25/07/2011 02:18:47

Messages: 16

Offline

|

|

| This post is set hidden by a moderator because it may be violating forum's guideline or it needs modification before setting visible to members. |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

21/08/2011 21:20:49 (+0700) | #546 | 245509 |

TQN

Elite Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 29/06/2006 22:28:01

Messages: 888

Location: Biết làm chi ?

Offline

|

|

Hì hì, không dám đâu template. Mắc công mấy anh đó hùa nhau đập hội đồng là em tiêu luôn, bỏ vợ con + rau cỏ hết  |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 05:28:59 (+0700) | #547 | 245532 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/089f41810321eefc3f4eef5d4a388e42.png)

|

conmale

Administrator

|

Joined: 07/05/2004 23:43:15

Messages: 9353

Location: down under

Offline

|

|

He he, thangcuAnh thiệt là hài  . Anh cứ tưởng dân miền Trung mình thì khô khan lắm. Té ra không phải. Hổm bữa anh đã nói với mấy sư phụ stl rồi là có làm gì thì làm, đến một lúc nào đó cũng là cleartext nhưng hình như không xi nhê, thangcuAnh minh hoạ hình ảnh sống động quá, kiểu này mấy ảnh lại tìm cách khác. Mấy "ảnh" chơi trò xào nấu lung tung, rồi đẻ ra cái chuyện viết xuống tmp, đọc tmp, xoá tmp để giấu. Kể ra cũng có sáng tạo đó nhưng giấu cái gì? Sớm muộn gì mấy con zombies dùng để đập vietnamnet cũng lòi xì ra mà thôi. . Anh cứ tưởng dân miền Trung mình thì khô khan lắm. Té ra không phải. Hổm bữa anh đã nói với mấy sư phụ stl rồi là có làm gì thì làm, đến một lúc nào đó cũng là cleartext nhưng hình như không xi nhê, thangcuAnh minh hoạ hình ảnh sống động quá, kiểu này mấy ảnh lại tìm cách khác. Mấy "ảnh" chơi trò xào nấu lung tung, rồi đẻ ra cái chuyện viết xuống tmp, đọc tmp, xoá tmp để giấu. Kể ra cũng có sáng tạo đó nhưng giấu cái gì? Sớm muộn gì mấy con zombies dùng để đập vietnamnet cũng lòi xì ra mà thôi.

Mấy anh stl ráng đập cái google blog không biết để làm gì. Mấy anh tạo ra được bao nhiêu Gbit botnet mà cứ nhè danlambao mà đập không biết.

Nhân tiện cảnh báo bà con coi chừng cửa nẻo, chìa khoá nhe bà con? Sắp sửa gần ngày lễ lớn, mấy stl chắc là chuẩn bị đánh "vài quả" để lập thành tích đây. |

|

| What bringing us together is stronger than what pulling us apart. |

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 06:03:08 (+0700) | #548 | 245533 |

levanduyet

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 24/06/2007 12:30:31

Messages: 9

Offline

|

|

TQN wrote:

Hì hì, không dám đâu template. Mắc công mấy anh đó hùa nhau đập hội đồng là em tiêu luôn, bỏ vợ con + rau cỏ hết

Chào TQN,

Tôi nghĩ sau sự việc này, hva cũng nên tổ chức những lớp như đề nghị ở trên nhằm phát triển đội ngũ phân tích giúp ngăn chặn việc tấn công Ddos sau này cho các trang mạng nói chung ở VN. (tôi cũng muốn tham gia...).

LVD |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 06:52:58 (+0700) | #549 | 245534 |

mv1098

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 18/07/2009 14:19:13

Messages: 119

Offline

|

|

levanduyet wrote:

TQN wrote:

Hì hì, không dám đâu template. Mắc công mấy anh đó hùa nhau đập hội đồng là em tiêu luôn, bỏ vợ con + rau cỏ hết

Chào TQN,

Tôi nghĩ sau sự việc này, hva cũng nên tổ chức những lớp như đề nghị ở trên nhằm phát triển đội ngũ phân tích giúp ngăn chặn việc tấn công Ddos sau này cho các trang mạng nói chung ở VN. (tôi cũng muốn tham gia...).

LVD

"cái khó nó bó cái khôn" bạn để ý sẽ thấy không phải anh em HVA nào cũng full time giống như tụi STL được cả, việc RCE cũng đã chiếm quá nhiều thời gian của mấy bro đó rồi, + thêm HVA là 1 diễn đàn phi lợi nhuận nên việc tổ chức ra hẳng 1 lớp là điều rất khó. vụ việc STL tại sao mấy bro HVA phải đi theo bởi STL đã từng động tới HVA, va cũng động tới những thứ to hơn nữa đó là lòng tự tôn của con người nhất là người Việt Nam.

Thực ra không cần phải thành lập lớp này lớp kia, mỗi thành viên HVA mỗi ngày chỉ cần bỏ 1h đồng hồ post cách phòng chống malware của anh TQN lên các forum mà mình biết, tham gia là được rồi. |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 08:53:53 (+0700) | #550 | 245539 |

TQN

Elite Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 29/06/2006 22:28:01

Messages: 888

Location: Biết làm chi ?

Offline

|

|

Hì hì, lại nhờ vã nữa. Bà con nào ở trong nước và nước ngoài có bản BinDiff v3.x không http://www.zynamics.com/bindiff.html, private share cho em một bản với. Bản leak 2.0 em có rồi, nhưng do core của nó = Java nên chạy cực kỳ chậm, cái máy cùi của em nó đơ luôn.

Còn PatchDiff và DarunGrim2 em đang dùng, hàng free, nên có bug và compare không chính xác và thiếu một số tính năng cần thiết. Giờ mà bỏ mấy ngày code thêm tính năng, fix bug thì "quãi" quá ! |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 11:06:14 (+0700) | #551 | 245546 |

vndncn

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 21/08/2006 10:38:00

Messages: 77

Offline

|

|

sonngh wrote:

vndncn wrote:

Lam sao submit cac mau virus cua anh TQN len cac trang antivirus vay ban, chi dum minh cach up voi? Cam on.

vào các link bên dưới nhiều người gởi mẫu độ tin cậy càng cao .

Avira :

http://analysis.avira.com/samples/index.php

KIS :

http://support.kaspersky.com/virlab/helpdesk.html

Microsoft Security Essentials :

https://www.microsoft.com/security/portal/Submission/Submit.aspx

Cảm ơn, mình đã submit rồi, nhưng không biết up có sai gì không nữa.

Dear Sir or Madam,

Thank you for your submission. Your tracking number is 807098. Please always state your tracking number if contacting support.

This email is automatically generated. Please do not reply to it. At the time the result of the technical analysis is ready we will send a reply including results.

Additionally you will be able to see it online here:

http://analysis.avira.com/samples/details.php?uniqueid=8p5gphI11Ydy4IRxYOwTpZ1fpEjW0j8p&incidentid=807098

An overview of your previous submissions can be accessed here:

http://analysis.avira.com/samples/details.php?uniqueid=8p5gphI11Ydy4IRxYOwTpZ1fpEjW0j8p

Sincerely yours,

Avira Virus Lab Response Team

Hello,

This message is generated by automatic letter reception system. The report contains information on what the verdicts on the files (if any in the letter) makes antivirus with latest updates. Letter will be passed to the virus analyst. If you are a licensed Kaspersky Lab customer, we recommend that you send the files to be scanned to the Virus Lab, using your profile: https://my.kaspersky.com/en/support/viruslab . This option is available for the Licensed Kaspersky Lab customers only. If you are not a Licensed Kaspersky Lab customer, please use the following link: http://support.kaspersky.com/virlab/helpdesk.html?LANG=en. This link sends your file to the Virus Lab for inspection. All the files submitted for scanning from unregistered addresses are verified in the common queue order.

sbiesvc.exe

This file is in process.

Best Regards, Kaspersky Lab

"10/1, 1st Volokolamsky Proezd, Moscow, 123060, RussiaTel./Fax: + 7 (495) 797 8700 http://www.kaspersky.com http://www.viruslist.com"

Thank you for submitting suspicious file(s) to the Microsoft Malware Protection Center (MMPC).

This email acknowledges that we have successfully received the following file(s) at Sunday, August 21, 2011 8:26 AM Pacific Time:

File

========================================

SbieSvc.exe

Your submission has been assigned ID MMPC11082119831261, you can view your submission at

http://www.microsoft.com/security/portal/Submission/SubmissionHistory.aspx?SubmissionId=fb355812-8815-4bf3-8054-122d451228fa

Please keep this email and ID for future reference. Customers who are logged into our portal when they submit the sample(s) can later check the status of the submitted file(s) by viewing their submission history page.

The MMPC will analyze the file(s) that you submitted to determine if they contain malware or other potentially unwanted software.

If any file(s) in your submission are identified as either, the MMPC will add detection and publish definition updates after testing and certification.

========================================

Additional Help

For customers who do not have an antivirus solution, Microsoft Security Essentials can be downloaded at no charge here:

http://www.microsoft.com/security_essentials/

Information about top threats and the most up-to-date definition updates for all of Microsoft's Security related products are available on the MMPC portal at:

http://www.microsoft.com/security/portal/

Additional support options for IT professionals and home users are available at the following websites:

For IT Professionals - http://support.microsoft.com/gp/securityitpro

For Home Users - http://support.microsoft.com/default.aspx?pr=securityhome

Thank you,

Microsoft Malware Protection Center

|

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 11:37:18 (+0700) | #552 | 245547 |

weasel1026789

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 25/06/2011 23:51:19

Messages: 10

Offline

|

|

Thằng NIS2011 nó trả lời mình thế này:

---------------------------------------------------------------------------

Developer Notes

---------------------------------------------------------------------------

AcrobatUpdater.exe Our automation was unable to identify any malicious

content in this submission.

The file will be stored for further human analysis

Bạn nào xài NIS2011 thì vào đây submit nha: https://submit.symantec.com/websubmit/retail.cgi

Hi vọng càng nhiều người submit thì nó càng xem xét kĩ hơn. |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 12:43:55 (+0700) | #553 | 245550 |

TQN

Elite Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 29/06/2006 22:28:01

Messages: 888

Location: Biết làm chi ?

Offline

|

|

Mấy anh stl này thiệt là, hook, modify device change của audio driver làm gì vậy, bộ máy victim nghe cái gì là phải share cho mấy anh nghe cùng à ? Lỡ máy em đang coi phim xxx  thì sao, mấy anh nghe không mà không thấy hình thì chịu sao nỗi, rồi làm sao làm việc được thì sao, mấy anh nghe không mà không thấy hình thì chịu sao nỗi, rồi làm sao làm việc được

Kỹ thuật code này cao thủ đấy, lần đầu tiên em mới gặp trong malwares, em khen thiệt tình đó ! RCE xong em sẽ post tiếp cho bà con học hỏi kỹ thuật coding này của mấy anh ! Trong thời gian chờ mẫu bot vietnamnet, lục lại mấy cái "mèo què" của mấy anh, RCE cho xong, thì mới phát hiện ra đấy chứ !

Thằng coder C++ của mấy anh cứ chơi CString, RCE khó chịu quá, nhưng không sao, em có thuốc trị rồi. |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 13:04:34 (+0700) | #554 | 245551 |

PXMMRF

Administrator

|

Joined: 26/09/2002 07:17:55

Messages: 946

Offline

|

|

Việc submit các mẫu virus-trojan của STL lên các international antivirus companies là điều cần thiết.

Tuy nhiên nếu chúng ta có thể viết ra một Virus removal tool nhỏ để quét và diệt các STL virus- trojan trong hệ thống trong đó có AcrobatUpdater.exe, jarlib.dll (đi kèm với AcrobatUpdater.exe), SbieSvc.exe, SbieMgm.dl (đi kèm với SbieSvc.exe),

MsHelpCenter.exe, ...............(đi kèm với MsHelpCenter.exe)... vân vân thì hay hơn và có dấu ấn của các chuyên gia bảo mật VN. Các bạn ở BKAV và CMC có thể giúp việc này không. Ks Triệu trần Đức (Tổng giám đôc Security CMC)ơi, em có chỉ đạo việc này giúp anh hay không nhỉ? Thank you in advance.

Các file MsHelpCenter.exe, AcrobatUpdater.exe (newly modified) và SbieSvc.exe cần được gọi tên đúng là các "DDoS tool" được cài lén trong hệ thống, như các chuyên gia bảo mật quốc tế ở lĩnh vực này thường gọi như vậy(Khi submit tới các công ty antivirus ,xin dùng tên này để họ dễ nhận định).

MsHelpCenter.exe đã đươc thử trên máy thử nghiệm của tôi, nhưng quá trình DDoS vào một mục tiêu nào đó không diễn ra. Lý do chưa được xác định. Đề nghị các bạn khác cùng tôi phối kiểm việc này.

SbieSvc.exe (kèm với SbieMgm.dll) sắp được thử nghiệm trên máy của tôi. Có kết quả tôi sẽ thông báo cụ thể cho các bạn.

--------

Riêng về file (process) của Trojan TRJ/hvadetec-1 (tức là newly revised AcrobatUpdater.exe) xin thông báo thêm một số thông tin bổ sung:

1- Sau khi tấn công vào webserver chính của HVA đặt tai Mỹ (website của HVA cùng hosting chung một webserver với tienve.org), TRJ/hvadetec-1 (AcrobatUpdater.exe) chuyển sang tấn công vào webserver mới của HVA, đặt tại Đức và sau cùng chuyển sang tấn công vào webserver thứ ba của HVA đặt tại Nhật.

2- Sở di STL DDoS tool tấn công vào các webserver khác nhau của HVA là do HVA đã chủ đông áp dụng kỹ thuật Round- robin (RR) DNS, để phân tải theo thời gian cho các webserver. Không phải là kỹ thuật mới, mà STL vừa áp dụng cho DDOS tool họ đâu!

3- Nhịp độ tấn công của STL DDoS tool trên một máy cũng khá nhanh và mạnh, có thể từ 4-10 kết nối trong một giây (tuỳ theo cấu hình máy mạnh hay yếu). Các gói tin DDoS tấn công vào mục tiêu đều là SYN packet, có dung lượng khoảng 62 Bytes. Tuy nhiên thưc tế trên mạng không có nhiều máy tham gia vào quá trình cùng DDoS vào HVA. Có nhiều lý do, trong đó có lý do là mạng bot của STL đã tổn thất nhiều và STL nhiều lúc đã mất khả năng điều khiển chúng.

4- Sau một thời gian hoat động (tấn công DDoS vào mục tiêu) các DDoS tool của STL (AcrobatUpdater.exe)

dễ dàng rơi vào trạng thái "Loopback". Điều này xuất phát từ "lỗi kỹ thuật" rõ ràng trong quá trình biên soạn (code) process này.

Ngoài ra TRJ/hvadetec-1 (AcrobatUpdater.exe) khi chạy chiếm một năng lưc rất lớn của CPU (khoảng từ 15-45 %- rất nhiều lúc là 42%). Do vậy khi user khởi phát một service khác, thí dụ xem video trên mạng hay quét virus hệ thống, thì tốc độ DDoS của AcrobatUpdater.exe chậm hẳn lai hoăc temporarily stopped.

5- TRong quá trình DDoS, TRJ/hvadetec-1 có kết nối với một webserver của STL để được update dữ liệu. Đó chính là webserver high.paploz.com mà anh TQN đã phát hiện trong quá trình RCE file AcrobatUpdater.exe, chứ không phải là http://net.iadze.com. Socket kết nôi đến cổng 80 TCP HTTP của webserver trên để download về máy nạn nhân file xv.jpg (xem hình minh hoạ). Trên máy thử nghiệm của tôi kết nối này xảy ra vào ngày 21-8-2011 (chủ nhật), nhưng khi kiểm tra file này trên máy và kiểm tra file xv.jpg này download từ high.paploz.com vào sáng hôm nay (22-8), thì khi mở ra nôi dung file này vẫn còn là: "2011-08-18 15:22:46"

Đây là triệu chứng rõ ràng STL đã bối rối và mất dần quyền điều khiển mang bot của họ

Xin xem thêm các hình minh hoạ:

Tấn công DDoS vào webserver của HVA tại Đức

Tấn công DDoS vào webserver của HVA tại Nhật

TRJ/hvadetec-1 (AcrobatUpdater.exe) kết nối với high.paploz.com

|

|

The absence of disagreement is not harmony, it's apathy.

(Socrates)

Honest disagreement is often a good sign of progress.

(Mahatma Gandhi)

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 13:44:08 (+0700) | #555 | 245554 |

o.O.o

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 15/07/2011 00:36:59

Messages: 28

Offline

|

|

Em thử vào link dưới, link này có trong lúc anh TQN RCE và detect thì được báo như bên dưới, hổng lẻ IP của em bị chặn vì phát hiện có có truy vấn tới blog này trước đây. và nếu như vậy thật thì hổng lẻ 1 trong những cái máy của chỗ e dính virus của STL. mấy cho cho thêm ý kiến nhé.

Thanks ah !

Code:

http://www.google.com/sorry/misc/?continue=http://danlambaovn.blogspot.com/2011/08/mong-anh-ung-la-tay-sai-cua-duch-thu.html

Our systems have detected unusual traffic from your computer network. Please try your request again later. Why did this happen?

IP address: 113.xxx.xxx.xxx

Time: 2011-08-22T07:07:53Z

URL: http://danlambaovn.blogspot.com/2011/08/mong-anh-ung-la-tay-sai-cua-duch-thu.html |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 14:20:52 (+0700) | #556 | 245557 |

superbmt

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 16/08/2011 22:04:19

Messages: 35

Offline

|

|

| lúc sáng e vào xem trang này bình thường..nhưng giờ vào lại cũng bị giống bạn oOo ở trên..mong các bác cho e cách fix. |

|

| ...lâu lâu nên làm một điều gì đó có ích... |

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 14:28:39 (+0700) | #557 | 245558 |

o.O.o

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 15/07/2011 00:36:59

Messages: 28

Offline

|

|

| Hay là các IP của VN bị lock hết rùi |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 14:49:52 (+0700) | #558 | 245561 |

ivanst

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 18/06/2007 11:36:11

Messages: 20

Offline

|

|

Hình như danlambaovn DIE rồi thì phải :

Oops! Google Chrome could not connect to danlambaovn.blogspot.com

Trong khi đó vào blogspot.com thì vẫn BT |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 14:57:02 (+0700) | #559 | 245563 |

superbmt

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 16/08/2011 22:04:19

Messages: 35

Offline

|

|

ivanst wrote:

Hình như danlambaovn DIE rồi thì phải :

Oops! Google Chrome could not connect to danlambaovn.blogspot.com

Trong khi đó vào blogspot.com thì vẫn BT

e ko biết có die ko nhưng e vào danlambao thì ko được bác ạ, còn vào cái Blogspot.com của e thì lại được, ko biết là thế nào nhỉ...e nghĩ danlambao khó die lắm..chắc có khi disable thôi.. |

|

| ...lâu lâu nên làm một điều gì đó có ích... |

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 15:05:29 (+0700) | #560 | 245565 |

XNoname01

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 01/09/2008 20:56:46

Messages: 2

Offline

|

|

o.O.o wrote:

Hay là các IP của VN bị lock hết rùi

Vào bình thường mà bạn.

Lỗi xảy ra do IP của bạn đang DDoS danlambaoxxx nên google chặn IP thôi. Mà VN xài IP chung nhiều nên đôi lúc máy bạn bị oan thôi.

|

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 15:16:39 (+0700) | #561 | 245567 |

superbmt

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 16/08/2011 22:04:19

Messages: 35

Offline

|

|

XNoname01 wrote:

o.O.o wrote:

Hay là các IP của VN bị lock hết rùi

Vào bình thường mà bạn.

Lỗi xảy ra do IP của bạn đang DDoS danlambaoxxx nên google chặn IP thôi. Mà VN xài IP chung nhiều nên đôi lúc máy bạn bị oan thôi.

đúng vậy, e thật là ngu..hxhx..e đổi sang dãy địa chỉ IP khác là vẫn vào được?? có thể do 1 trong các dãy e đã dùng gần giống với dãy bị chặn nên bị chặn...tưởng máy bị nhiễm "mèo què" của STL..hxhx |

|

| ...lâu lâu nên làm một điều gì đó có ích... |

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 15:40:56 (+0700) | #562 | 245569 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/a502452db66f30a03e11fb0abf21f244.jpg)

|

angel_of_devil

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 23/10/2004 14:57:09

Messages: 154

Offline

|

|

Google chặn theo dải IP, đặc biệt là IP của VNPT, tình trạng này đc gần 2 tuần nay rồi. Tất nhiên có nhả ra, nhưng ko nhanh. Cũng là 1 dụng ý của STL, để hạn chế độc giả truy cập các blog "lề trái" *.blogspot.com  Tuy nhiên các doanh nghiệp xài Mail host Google thì hơi phiền Tuy nhiên các doanh nghiệp xài Mail host Google thì hơi phiền  |

|

Ngoảnh nhìn lại cuộc đời như giấc mộng

Được mất bại thành bỗng chốc hoá hư không |

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 16:08:28 (+0700) | #563 | 245573 |

TQN

Elite Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 29/06/2006 22:28:01

Messages: 888

Location: Biết làm chi ?

Offline

|

|

Chắc có lẽ đây cũng là một chủ ý của stl. DDOS không được thì "bố mày" khỏi vào xem luôn. Thâm hiểm thật !

Em bỏ code lâu quá rồi, giờ code như gà mổ, nên ngại code tool remove stl "mèo què". Bà con BKAV có thể giúp mọi người được không ? Hay là cứ giả câm, giả điếc, nhắm mắt làm ngơ ???

Vì mấy con mèo què này của stl rất dể diệt, chỉ cần vài tool có sẵn của Windows là diệt được ngay, nên em mạn phép gõ gõ vài dòng bat để "tiêu diệt" mấy con mèo què này, khỏi cần dùng dao mổ trâu để giết gà, trong khi chờ đợi các tool "bờ rồ" của các AVs.

Bà con down file killstlmeoque.cmd ở đây: http://www.mediafire.com/?z3atx20ilxpebop. Run nó, đừng hỏi em là run làm sao thì em bó tay luôn. Bat file này chỉ dùng lệnh dir, rd, del, tool reg.exe, sc.exe, taskkill.exe. Hầu như là có sẵn trên mọi máy hết.

Text nó ở đây nếu các bạn down không được, chịu khó copy-paste-save nhé

Code:

@echo off

echo ==========================================================================

echo Bat file to Kill some "meo que" of "song chet theo lenh" hec-co "lost-hat"

echo Code "bay ba cho vui" by ThangCuAnh - HVA

echo Ba con test, modify, bo sung thoa mai - No copyright

echo ==========================================================================

:Repeat

echo.

echo Kill and delete AcrobatUpdater.exe

echo.

taskkill /F /IM AcrobatUpdater.exe /T

dir "%AppData%\AcrobatUpdater.exe" /b /s

del "%AppData%\AcrobatUpdater.exe" /F /S

del "%AppData%\jarlib.dll" /F /S

rd "%AppData%\Adobe\Updater6" /s /q

dir "%ProgramFiles%\AcrobatUpdater.exe" /b /S

del "%ProgramFiles%\AcrobatUpdater.exe" /F /S

del "%ProgramFiles%\jarlib.dll" /F /S

rd "%ProgramFiles%\Adobe\Updater6" /s /q

reg delete HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v "Acrobat Reader and Acrobat Manager" /f

reg delete HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v "Acrobat Reader and Acrobat Manager" /f

echo.

echo Kill and delete SbieSvc.exe and SbieMgm.dll

echo.

taskkill /F /IM SbieSvc.exe /T

sc delete SbieSvc

dir "%AppData%\SbieSvc.exe " /b /s

del "%AppData%\SbieSvc.exe" /F /S

dir "%AppData%\SbieSvc.exe " /b /s

del "%AppData%\SbieSvc.exe" /F /S

dir "%ProgramFiles%\SbieSvc.exe" /b /S

del "%ProgramFiles%\SbieSvc.exe" /F /S

dir "%ProgramFiles%\SbieMgm.dll" /b /S

del "%ProgramFiles%\SbieMgm.dll" /F /S

reg delete HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ALG /v Version /f

echo.

echo Kill and delete TeamViewer.exe, TeamViewer_Desktop.exe, uxtheme.manifest, themeui.manifest

echo.

taskkill /F /IM TeamViewer.exe /T

taskkill /F /IM TeamViewer_Desktop.exe /T

del "%ProgramFiles%\TeamViewer.exe" /F /S

del "%ProgramFiles%\uxtheme.manifest" /F /S

del "%ProgramFiles%\TeamViewer_Desktop.exe" /F /S

del "%ProgramFiles%\themeui.manifest" /F /S

del "%SystemDrive%\Program Files (x86)\TeamViewer.exe" /F /S

del "%SystemDrive%\Program Files (x86)\TeamViewer_Desktop.exe" /F /S

del "%WinDir%\uxtheme.manifest" /F /S

del "%WinDir%\themeui.manifest" /F /S

echo.

echo Press Ctrl-C to terminate & pause

goto Repeat

Em chỉ nghĩ đâu viết đó, test "sơ sơ", chưa kiểm tra errorlevel trả về, nên nó cứ cấm đầu cấm cổ chạy miệt mài, khi nào muốn thôi thì Ctrl-C. Xem kỹ các output xuất ra của nó nhé.

Nghĩ cũng buồn cho mấy anh stl, nhân lực vậy, tiền bạc vậy, công sức bỏ ra biết bao nhiêu, vậy mà cuối cùng bị một cái bat file "tệ hơn vợ thằng Đậu" của ThangCuAnh vô danh nào đó, ở nơi khỉ ho cò gáy kill tất tần tật hết  |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 16:11:03 (+0700) | #564 | 245574 |

phuongnvt

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 09/02/2011 03:35:39

Messages: 332

Offline

|

|

angel_of_devil wrote:

Google chặn theo dải IP, đặc biệt là IP của VNPT, tình trạng này đc gần 2 tuần nay rồi. Tất nhiên có nhả ra, nhưng ko nhanh. Cũng là 1 dụng ý của STL, để hạn chế độc giả truy cập các blog "lề trái" *.blogspot.com  Tuy nhiên các doanh nghiệp xài Mail host Google thì hơi phiền Tuy nhiên các doanh nghiệp xài Mail host Google thì hơi phiền

nghe bạn nói mình mới nhớ.2 ngày nay mail cua mình gửi cho địa chỉ gmail khùng khùng lắm lúc được lúc không.

ps:tớ vẫn vào được các bác ah http://danlambaovn.blogspot.com/2011/08/mong-anh-ung-la-tay-sai-cua-duch-thu.html |

|

Nhiều người nhận được lời khuyên, song chỉ có những người khôn mới sử dụng lời khuyên đó

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 16:17:13 (+0700) | #565 | 245575 |

TQN

Elite Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 29/06/2006 22:28:01

Messages: 888

Location: Biết làm chi ?

Offline

|

|

Ờ mà quên, chiều giờ vừa theo dõi giá vàng nhảy disco, vừa viết bat, vừa rce con exe giả doc của mấy anh stl, phát hiện một điều lý thú, nói luôn cho bà con:

Bà con cẩn thận khi voice chat với em út bằng Yahoo, IM, Skype... Lỡ anh em nào hẹn họ em út đi KS thì cẩn thận, coi chừng mấy anh stl nghe hết và ập vào đấy. Nếu không (hay chưa) có gì thì mấy anh sẽ bonus cho 2 bao OK (đã xài rồi chứ có được bao mới đâu) là cũng tiêu mấy anh em luôn đấy. Hì hì ! Chơi bẩn, chơi xấu thiệt.

stl coder dùng kỹ thuật hook voice này theo tui để chặn và lấy các file âm thanh mà nhiều người "lề trái" thu âm để up lên RFA, BBC... |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 16:33:28 (+0700) | #566 | 245579 |

![[Avatar] [Avatar]](/hvaonline/images/avatar/a502452db66f30a03e11fb0abf21f244.jpg)

|

angel_of_devil

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 23/10/2004 14:57:09

Messages: 154

Offline

|

|

| YM, MSN thì ko nói, nhưng e nghĩ Skype có mã hoá mà anh? |

|

Ngoảnh nhìn lại cuộc đời như giấc mộng

Được mất bại thành bỗng chốc hoá hư không |

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 16:50:38 (+0700) | #567 | 245582 |

PXMMRF

Administrator

|

Joined: 26/09/2002 07:17:55

Messages: 946

Offline

|

|

TQN wrote:

Chắc có lẽ đây cũng là một chủ ý của stl. DDOS không được thì "bố mày" khỏi vào xem luôn. Thâm hiểm thật !

Bà con down file killstlmeoque.cmd ở đây: http://www.mediafire.com/?z3atx20ilxpebop. Run nó, đừng hỏi em là run làm sao thì em bó tay luôn. Bat file này chỉ dùng lệnh dir, rd, del, tool reg.exe, sc.exe, taskkill.exe. Hầu như là có sẵn trên mọi máy hết.

Text nó ở đây nếu các bạn down không được, chịu khó copy-paste-save nhé

............................................

Hoan hô TQN

Thưc ra cái công lớn ở đây là việc TQN tìm ra các file DDoS tool của STL. Chứ việc viết một STL Virus Removal tool thì không phải là khó hay công lao to tát gì. Nhưng nếu viết quen (như các bác ở BKAV hay CMC) thì viết nhanh và đủ hơn.

Ngoài ra có một điểm lưu ý là nếu chỉ đơn thuần delete ngay các process hay file AcrobatUpdater.exe thôi thì hình như không được. Phải có thêm đông tác "ngắt" trước các kết nối của nó với các file và service khác ( như kiểu unlocker.exe làm ấy). Và sau đó phải cần reboot lai máy (vì AcrobatUpdater.exe luôn được load lên bộ nhớ của máy). Chắc các file (process) MsHelpCenter.exe cũng như vậy. Nên chắc TQN phải bổ sung thêm vài codes nữa |

|

The absence of disagreement is not harmony, it's apathy.

(Socrates)

Honest disagreement is often a good sign of progress.

(Mahatma Gandhi)

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 18:30:38 (+0700) | #568 | 245589 |

texudo

Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 20/07/2011 11:14:04

Messages: 31

Offline

|

|

TQN wrote:

Ờ mà quên, chiều giờ vừa theo dõi giá vàng nhảy disco, vừa viết bat, vừa rce con exe giả doc của mấy anh stl, phát hiện một điều lý thú, nói luôn cho bà con:

Bà con cẩn thận khi voice chat với em út bằng Yahoo, IM, Skype... Lỡ anh em nào hẹn họ em út đi KS thì cẩn thận, coi chừng mấy anh stl nghe hết và ập vào đấy. Nếu không (hay chưa) có gì thì mấy anh sẽ bonus cho 2 bao OK (đã xài rồi chứ có được bao mới đâu) là cũng tiêu mấy anh em luôn đấy. Hì hì ! Chơi bẩn, chơi xấu thiệt.

stl coder dùng kỹ thuật hook voice này theo tui để chặn và lấy các file âm thanh mà nhiều người "lề trái" thu âm để up lên RFA, BBC...

Cái này anh TQN phát hiện đáng giá lắm đấy nhé....người "lề trái" nên cẩn thận đề phòng..

angel_of_devil wrote:

YM, MSN thì ko nói, nhưng e nghĩ Skype có mã hoá mà anh?

Ghi hết bạn ahj....YM, MSN hay Skype gì thì trên local PC cũng bị ghi hết cả (ví dụ đơn giản là có nhiều chương trình Recorder cho YM,MSN hay Skype đấy thôi.) |

|

|

|

|

| [Analyzing] Phân tích tính chất vài trận DDoS HVA vừa qua. |

22/08/2011 19:56:39 (+0700) | #569 | 245591 |

TQN

Elite Member

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif) |

0 |

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

|

|

Joined: 29/06/2006 22:28:01

Messages: 888

Location: Biết làm chi ?

Offline

|

|

Không cần thiết viết thêm đâu anh, chỉ cần ghi chú là bà con login hay RunAs file cmd trên với quyền Admin là được. Chạy 1 lần, press any key vài lần, sau đó login vào user thường dùng, chạy 1 lần, press any key vài lần nữa là xong.

- taskkill: Kill process đang run của exe cần del.

- sc delete: Delete service mà exe cần kill đăng ký

- Xong xuôi, del nó đi là vừa.

Em xin báo cáo với mấy anh stl, Avira vừa report về cho em, toàn bộ AcrobatUpdater.exe, SbieSvc.exe, SbieMgm.dll mà em đã up cho Avira đã được Avira báo là "mèo què".

1. http://analysis.avira.com/samples/details.php?uniqueid=KcAZAjtnOS4VD6kgfsrWYGchX1gq6Lvn&incidentid=806250

2. http://analysis.avira.com/samples/details.php?uniqueid=KcAZAjtnOS4VD6kgfsrWYGchX1gq6Lvn&incidentid=806248

Thêm nữa, chiều nay, KIS của em tự đông nhai xương hết toàn bộ mấy file trên trong thư mục: Virus\STL trên máy em rồi.

Từ từ rồi toàn bộ 100% các "mèo què" của mấy anh sẽ bị các AVs phổ biến tiêu diệt hết. Thử xem lúc đó mấy anh còn "đốt chích" được ai.

PS: Bỏ cái trò comment hù doạ trên cái bờ lốc bỏ hoang của em đi nhé, mấy anh stl. Chơi vậy là hèn lắm đấy. Đấu với nhau bằng kỷ thuật không lại giờ quay ra hù doạ em à ? Hu hu, em sợ quá, mấy anh tha cho em

|

|

|

|

|

|

![[digg] [digg]](/hvaonline/templates/viet/images/digg.gif)

![[delicious] [delicious]](/hvaonline/templates/viet/images/delicious.gif)

![[google] [google]](/hvaonline/templates/viet/images/google.gif)

![[yahoo] [yahoo]](/hvaonline/templates/viet/images/yahoo.gif)

![[technorati] [technorati]](/hvaonline/templates/viet/images/technorati.gif)

![[reddit] [reddit]](/hvaonline/templates/viet/images/reddit.gif)

![[stumbleupon] [stumbleupon]](/hvaonline/templates/viet/images/stumbleupon.gif)

![[Minus] [Minus]](/hvaonline/templates/viet/images/minus.gif)

![[Plus] [Plus]](/hvaonline/templates/viet/images/plus.gif)

) là file text, mấy anh làm như sau: a.txt -> a.gz -> mã hoá = crypto gì đó (em không quan tâm) -> thành showthread.php, up lên:

) là file text, mấy anh làm như sau: a.txt -> a.gz -> mã hoá = crypto gì đó (em không quan tâm) -> thành showthread.php, up lên: . Khi breakpoint read, ThangCuAnh nhảy qua thư mục %Temp%, move hai cái file a.gz và a.txt đó qua chỗ khác (thực ra là xxx.tmp files), xong terminate debug process. Vậy là xong, mệnh lệnh "đốt" của mấy anh sờ sờ ra đó, chỉ cần notepad là đủ xem rồi.

. Khi breakpoint read, ThangCuAnh nhảy qua thư mục %Temp%, move hai cái file a.gz và a.txt đó qua chỗ khác (thực ra là xxx.tmp files), xong terminate debug process. Vậy là xong, mệnh lệnh "đốt" của mấy anh sờ sờ ra đó, chỉ cần notepad là đủ xem rồi.

Tuy nhiên các doanh nghiệp xài Mail host Google thì hơi phiền

Tuy nhiên các doanh nghiệp xài Mail host Google thì hơi phiền